セキュリティキー上のパスキーを使用してサインインする

概要

トピック:コンシューマー、セキュリティキー上のパスキー、デバイス固定パスキー、セキュリティキー、サインイン

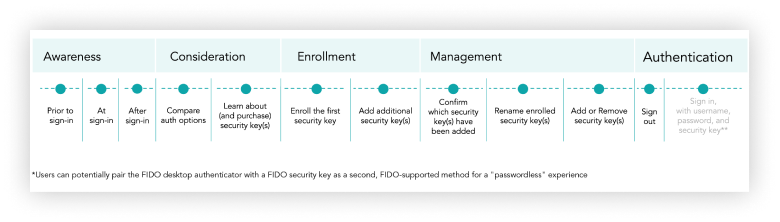

カスタマージャーニー:認知 > 検討 > 登録 > 管理 > 認証

作成日:2022年5月14日

ユーザー名とパスワードを入力した後、第2要素としてセキュリティキーを使用してサインインできるようにします。

このパターンは2022年に初めて公開されました。「パスキー管理のUI:すべてのパスキータイプの組み合わせに関するベストプラクティス 」の2024年デザインパターンについても参照してください。

第2要素としてセキュリティキーを使用してサインインする機能を追加する

- セキュリティキーの登録後は、第1要素(つまり、ユーザー名とパスワード)のサインインエクスペリエンスを変更しない。

- セカンダリとしてFIDO以外のセキュリティキー・サインイン方法を保持する:「ユーザーの切り替え」と「他の方法でサインイン」リンクを提示し、ユーザーがアカウントに登録したマルチユーザーアクセスとその他のセカンダリの認証手段を保持します。

- ユーザー名とパスワードを入力した後、ユーザーに準備ができたらセキュリティキーを接続するよう求める:セキュリティキー接続のためのブラウザダイアログを自動で起動させるのではなく、セキュリティキーの接続を開始するオプション([セキュリティキーを使用]ボタンなど)をユーザーに提供します。ユーザーがセキュリティキーの接続を開始すると追加の選択を求められますが、これはセキュリティキーがユーザーの手元にない場合に、ブラウザダイアログのタイムアウトを防ぐのに役立ちます。

- ユーザーがFIDOのセキュリティキーを登録したら、ユーザー名とパスワードのみで使用していた以前と同じUIでウェブサイトからサインアウトできることを確認する。

結果

- [NIST SP 800-63-3] で定義されているAAL1(ある程度の保証レベル)、AAL2(高い保証レベル)、AAL3(非常に高い保証レベル)の3つのレベルによる認証メカニズムの強度の尺度と、それによる信用性。デバイス固定ハードウェアのセキュリティキーのほとんどはAAL3に準拠。

- フィッシング耐性のある認証。

- 貴重な資産を守り、ユーザーからの信頼を築く。

フロー

フロー手順

- セキュリティキーの登録後も、ユーザー名とパスワード入力のサインインUIは登録前のものと一致する必要がある。

- サインインでユーザー名とパスワードを入力した後は、セキュリティ�キーアイコンの付いた「セキュリティキーに接続」ページを表示する。

[セキュリティキーを使用]ボタンを使って、ユーザーがキーの接続を開始できるようにします。キャンセルオプションも表示してください。また「別の方法でサインイン」オプションも含め、ユーザーがキーを持っていない場合にバックアップ手段を利用できるようにします。 - セキュリティキーの登録後も、サインアウトUIは登録前のものと一致する必要がある。

コンテンツ

ユーザーによってテストされた内容の例文をコピーし、ニーズに合わせて編集します。

新しいサインインオプションを設定するには、サインイン後に「セキュリティとプライバシー」にアクセスしてください。

認証の準備ができたら、[セキュリティキーを使用]ボタンを選択します。

UXリサーチ

ユーザーリサーチによると、アカウントにセキュリティキーが追加された�ことを伝えるためにホームページを更新することは、プライバシーとセキュリティの侵害としてみなされると示唆しています。

ユーザーにセキュリティキーの差し込みを求めるOS/ブラウザダイアログは、認証過程において必要なプロセスです。しかし、リサーチでは、OS/ブラウザダイアログが自動で起動すると、セキュリティキーが手元にないユーザーに不安を与えることが示されました。またユーザーは、セキュリティキーを取得するときにブラウザダイアログがタイムアウトになり、認証プロセスを再び開始しなければならない場合にも不満を感じていました。これを軽減するには、ユーザー名とパスワードを入力した後に、ユーザーに準備ができたらセキュリティキーを接続するようプロンプトで表示するのが有用です。セキュリティキー接続のためのブラウザダイアログを自動で起動させるのではなく、セキュリティキーの接続を開始するオプション([セキュリティキーの使用]ボタンなど)をユーザーに提供するのです。

リサーチによると、セキュリティキーがUSBドライブに似ていることから、一部の将来のユーザーは、セキュリティキーにマルウェアやウィルスが入り込む可能性があり、そのため、セキュリティキーを差し込んだ際に自動的に機械に感染する恐れがあると懸念していました。詳細のテキストでセキュリティキーの仕組みとUSBドライブとの違いを明確に説明することで、ユーザーに安心感を与え、セキュリティキーを採用する上での障壁を取り除くことができます。FIDOセキュリティキーの登録方法とそれを使用した認証方法、どのセキュリティキー��がFIDOによる認定を受け、かつサイトでの使用に互換性があるのか、さらにはFIDOセキュリティキーがウェブサイトの認証において安全かつ確実で便利な代替手段である理由など、関連するさまざまな知識を顧客サポート向けに準備します。

このドキュメントの原則は、BlinkがFIDOのUXタスクフォースメンバーと協力して実施した、モデレートありのコンシューマー調査とモデレートなしのコンシューマー調査の複数セッション (N = 68) に基づいて策定されました。ユーザーリサーチの参加者には、主に業務目的でセキュリティキーを所有し、使用しているコンシューマーと、個人のオンラインバンキングで2要素認証を使用しているものの、調査セッション前にはセキュリティキーの使用経験がない将来のセキュリティキーユーザーが含まれています。本リサーチの範囲には、将来のユーザーにキーの購入を促す戦略は含まれていないことに注意してください。ユーザーリサーチに加えて、現在市場にあるセキュリティキーの2要素認証エクスペリエンスがFIDOのUXタスクフォースによってレビューされ、その結果得られた知見が調査・評価の過程で活用されました。

これらの推奨事項は、プロシューマーがデスクトップ/ノートパソコン上でFIDOセキュリティキーを第2要素として使用する場合のMFA実装方法について、FIDOアライアンスのUXタスクフォースが持つ見解を表しています。本ドキュメントにおける「プロシューマー」とは、セキュリティとプライバシーを重視し、私生活においてこれらに関する技術やサービスを早期に取り入れるコンシューマーを指します。

展開戦略

- よく知られた認証用語と記号を使用します。なじみのないセキュリティキーの概念を明示的に使うのではなく、よく目にする指紋アイコン(生体認証がサポートされている場合)や、PINのロックやアスタリスクなど、認証を表すその他の画像を使用して、パスワードのみを使用したサインインの代替手段として利用できることを伝えます。

- アカウントのセキュリティ全般、特にセキュリティキーに関する管理と学習のためのオンサイトハブとして、「セキュリティとプライバシーの設定」ページを推奨します。ユーザーが「セキュリティとプライバシーの設定」ページに移動するよう促し、サインインオプションとしてセキュリティキーが使用可能であることをわかりやすく伝えてください。また、ユーザーがセキュリティキーの性質と利点を学び、かつセキュリティキーを選んで購入や登録のアクションを実行できるコンテキストを作成します。

- FIDOセキュリティキーの登録方法とそれを使用した認証方法、どのセキュリティキーがFIDOによる認定を受け、かつサイトでの使用に互換性があるのか、さらにはFIDOセキュリティキーがウェブサイトの認証において安全かつ確実で便利な代替手段である理由など、関連するさまざまな知識を顧客サポート向けに準備します。

- セキュリティキーの紛失や盗難が発生した場合にアカウントへのアクセスがブロックされないよう、ユーザーには複数のセキュリティキーを登録するよう強く推奨します。

エコシステム

このパターンは2022年に初めて公開されました。「パスキー管理のUI:すべてのパスキータイプの組み合わせに関するベストプラクティス 」の2024年デザインパターンについても参照してください。

セキュリティ

このドキュメントでは、FIDOセキュリティキーを第2要素として使用する多要素認証 (MFA) の実現を目指すサービス事業者と実装者向けに、規制当局によるガイダンスのある業界(金融機関、医療など)のユースケースに基づいたユーザーエクスペリエンス (UX) のガイドラインとベストプラクティスを提供します。本ガイドラインは、FIDO実装時の意思決定を迅速化し、ユーザーに提供すべき情報と制御を特定することを目的としています。これらのUX推奨事項は、モバイルアプリやモバイルウェブよりも、デスクトップやノートパソコンなどのコンピューターからアクセスされるブラウザベースのサイト向けに最適化されていることに注意してください。ただし、ガイドラインには、セキュリティポリシーやアカウントの回復に関する推奨事項は含まれていません。

コード

Passkeys.dev では、パスキー開発を開始する上での基本に加え、複数のツール、ライブラリ、リファレンス、およびデモへのリンクを掲載しています。

同サイトは、W3C WebAuthnコミュニティの導入グループとFIDOアライアンスのメンバーによって作成されました。

関連ページ

- 回答を得て、GoogleグループのFIDO-devグループに参加する

- パスキーのアクセシビリティ

- FIDOのFigma UIキット

- FIDOアライアンスのプライバシー原則