SMS OTPを廃止する

概要

トピック:コンシューマー、パスキー、WebAuthn、コスト削減

カスタマージャーニー:認知 > 検討 > 登録 > 管理 > 認証

作成日:2024年5月24日

ユーザーがパスワードとSMS OTP認証を置き換えるパスキーを作成できるようにします。

SMS OTPを廃止する機能を追加する

- ユーザーエクスペリエンスの質が低く、セキュリティ面ではフィッシングが発生しやすく、コスト面でも費用の掛かるSMS OTP認証を置き換える。

- SMS OTP認証(関連するコンテキスト)を完了した直後、ユーザーにパスキーを紹介し、認証とセキュリティに対する関心を引き出す。

- より安全で利用可能な新しい認証手段としてのパスキーに関する知識を提供し、ユーザーの意識を高める。

結果

- パスキー導入が増えるにつれ、

- SMSインフラストラクチャの必要性とそれに掛かる費用(SMS送信料、メンテナンス、サポートなど)が排除され、SMS OTPの運用費用が削減される。

- パスキーのシームレスかつ利便性の高い認証エクスペリエンスによりユーザーエクスペリエンスが改善され、満足度とコンバージョン率の向上につながる。

- SIMスワップ攻撃やワンタイムコードの傍受など、SMS OTPに関連する一般的脆弱性に伴うセキュリティリスクが軽減される。

- 誤った認証コードの入力、コードのミスタイプ、あるいはSMSコードの受信遅延に関連するユーザーエラーが削減される。

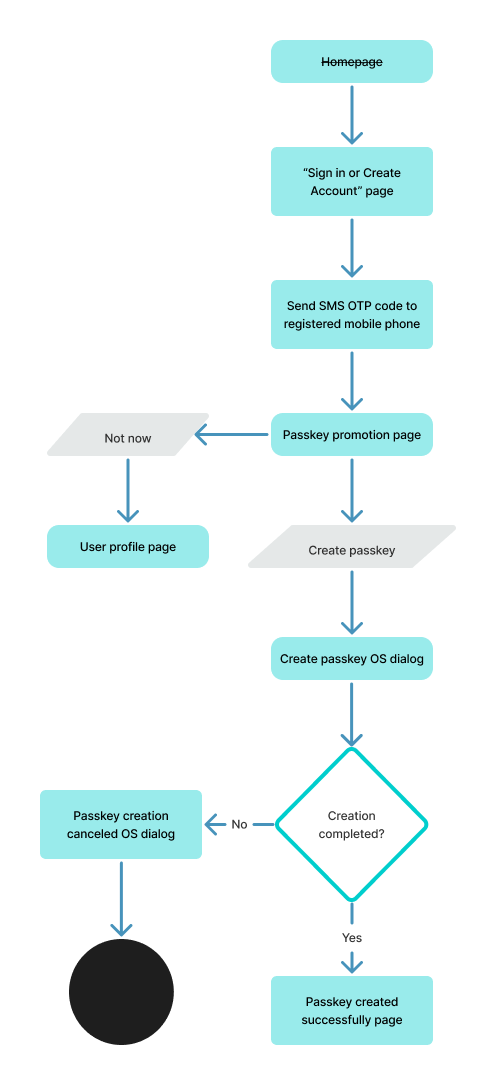

フロー:概略図

フロー手順

- ユーザーがサインインエクスペリエンスを開始する。

ユーザーはサービスプロバイダーのホームページ上で、サインインまたはアカウント作成につながる検出可能なCTAを使用して、サインインエクスペリエンスを開始します。 - システムで「サインインまたはアカウントを作成」ページが表示され、ユーザーがユーザー名とパスワードを入力する。

ユーザーが[サインインまたはアカウントを作成]ボタンを選択すると、システムが編集可能なユーザー名とパスワードフィールド、サインインのためのアクションボタンを含むページを表示します。ユーザーは正しいユーザー名とパスワードを入力し、[サインイン]を選択してプロセスを続行します。 - ユーザーがユーザー名とパスワードを入力する。

- システムがSMS OTP認証をトリガーし、ユーザーが本人確認を行う。

システムがユーザー名とパスワードを認識し、SMS OTP認証をトリガーします。ユーザーが身分証明後に新しいデバイスを使ってサインインすると、DigitalFilesはSMS OTPをトリガーします。ただし、サービスプロバイダーは、定期的な再認証や不��審なアクティビティなどの異なるシナリオにおいても、SMS OTPを統合することができます。認証コードは、ユーザーアカウントに紐づけられている携帯電話番号に送信されます。ユーザーはメッセージからコードを取得し、それを認証ページ上の指定されたフィールドに入力します。 - 認証コードが入力される。

コードが送信されると、システムは生成されたコードとユーザーに送信されたコードを照合して、検証します。コードが一致し、指定された時間内に入力された場合は、アカウントへのアクセスが許可されます。コードが一致しない場合(コードの誤入力など)、ユーザーはコードを再入力するか、新しいコードをリクエストするよう求められます。 - SMS OTP認証後、システムがパスキーを紹介する。

SMS OTP認証が終了すると、システムはパスキーヒーロープロンプトを使用して、認証の代替手段としてパスキーを紹介します。FIDO推奨のパスキーヒーローには、ユーザーリサーチの結果、SMS OTP認証プロセスを完了したユーザーにとってパスキーに関する情報の中で最も有益であると特定された記号、ヘッドライン、メッセージ、CTAが含まれています。パスキーヒーローのメッセージングを使用し、見出しの末尾にand codesを追加してください。 - ユーザーが画面ロック(OSダイアログ)を使って、表示されたメールアドレスのパスキーを作成する。

システムがパスキーのOSダイアログをトリガーし、ユーザーが指定されたメールのパスキーを作成するか、またはその作成を拒否するか選択できるようにします。 - 「画面ロックを使用」ダイアログが表示される。

ユーザーがAndroidの[続行]ボタン、またはiOSの[確認]ボタンでパスキーの作成を選択すると、モバイルOSが画面ロックを使用して認証するようユーザーに要求します。ユーザーがAndroidの[キャンセル]ボタン、またはiOSの右上隅に表示される [X] ボタンでパスキーの作成を拒否した場合、モバイルOSは作成プロセスを終了し、OSオーバーレイを削除します。 - 「画面ロックを使用」」ダイアログが表示、正常に実行される。

パスキーの作成に成功すると、OSからパスキー作成の確認メッセージが自動的に表示され、削除されます。ユーザーによるアクションは必要ありません。 - パスキーが正常に作成されたことをシステムが確認する。

パスキーが正常に作成されたことをシステムが確認し、完了メッセージを表示します。この確認には、FIDO推奨シンボル、見出し、メッセージ、アクションを使用してください。FIDO推奨の完了メッセージには、次の2つの目的があります。(1) ユーザーに対し、パスキーの作成プロセスが正常に完了したことを明確かつ確実に伝える。(2) ユーザーオーナーシップの強化、エンゲージメントの促進、メンテナンスの円滑化のほか、パスキーを安全かつユーザーフレンドリーな認証ソリューションとして最終的に長期間に採用するよう促す。

フロー:動画

フロー:プロトタイプ

全画面表示にするには、プロトタイプの上にマウスを置き、展開アイコンを選択します。

コンテンツ

ユーザーによってテストされた内容の例文をコ�ピーし、ニーズに合わせて編集します。

パスキーを使用すると、複雑なパスワードやコードを覚える必要がなくなります。

パスキーとは?

パスキーとは、あなたの指紋、顔、または画面ロックを使用して作成する暗号化されたデジタルの鍵です。

パスキーの保存場所は?

パスキーはクレデンシャル・マネージャーに保存されるため、その他のデバイスでサインインするときにも使用できます。

UXリサーチ

パスキーに対するSMS OTPの代替としての認識(要約)

ユーザーエクスペリエンスに関するリサーチでは、SMS OTPの身分証明完了後にパスキーを紹介する場面で使用するFIDO推奨の画像やメッセージが、参加者のパスキー作成を促進させることが分かりました。この結果を60%のコンバージョン率(9/16の参加者)と組み合わせると、パスキーの利便性とセキュリティ上の利点を強調する、明確かつ簡潔なメッセージが参加者に対して効果的に働きやすく、SMS OTP認証の代替としてのパスキーの採用につながりやすいことが分かりました。

「この『パスキーヒーロー』を見ると、[パスキーの作成]をクリックしたくなります。複雑なパスワードとコードを覚える必要がないという最初の説明。そして、指紋、顔、ロック画面などを使って素早く簡単に認識できて、パスワードが必要な他の場所でも使用できるよう1カ所に保存されていることが分かります。」

_—フェーズ2 - 参加者2(24歳)、Android (Chrome) _

パスキーの紹介に対する反応

参加者はパスキーのシンプルさと利便性を肯定的に捉え、複雑なパスワードやコードの代わりに生体認証を使用するというアイデアを高く評価しました(なぜパスキー?)。生体認証に対する使い心地の良さと信頼が、パスキーに対する安全かつユーザーフレンドリーな代替手段としての認識に影響を与えたといえます。さらに参加者は、パスキーの暗号化としての側面を理解しており、SMS OTP認証よりもセキュリティ上の利点があると認識していました。

「そのため、私はパスキーを『パスワード管理』のすべてに対するソリューションだと考えています。複雑性はそのままに、しかし簡易性には優れているのです。」

_—フェーズ3 - 参加者2(29歳)、Android (Chrome) _

ユーザーリサーチによると、参加者はパスキーと既存のパスワード管理ツールを統合させて異なるデバイスで使用することに対して、肯定的な見解を持っていることが分かりました(パスキーの保存場所は?)。これは、認証資格情報の一元管理と使い慣れたインターフェースを提供するクレデンシャル・マネージャーに、参加者が精通していることが要因です。さらに、一部の参加者はクロスデバイス機能に興味を示し、異なるデバイスやプラットフォーム間におけるパスキーの互換性と相互接続性について質問を投げることもありました。

「ノートパソコンから別のデバイスにサインインできる『パスキーの相互接続性 』は、非常に画期的だと思います。デバイスにサインインする効果的な方法ではないでしょうか。」

_—フェーズ3 - 参加者6(32歳)、Android (Chrome) _

参加者は、パスキーが使い慣れて信頼性の高いデバイスの認証システムを使用して、新しいサインインオプションを提供していると正確に推測しました。そのため、自身の生体認証の経験に基づいて、パスキーの作成とサインインプロセスが迅��速かつ容易で、安全であると予想しました。ほとんどの参加者がパスキーの作成を選択(60%のコンバージョン率)した一方で、従来のパスワードとコードの使いやすさや親しみやすさを好んでオプトアウトした参加者も多少確認されました。

SMS OTP認証と比較して、ユーザーリサーチでは、パスキーのセキュリティと利便性に対する好意的な認識を形成する上で、参加者の生体認証に対する肯定的な経験が重要な役割を果たしていることが示されました。このような親しみやすさが、パスキーの新たな用語や概念に対して最初に抱く不確かさや使いにくさを解消するのに役立ったのです。

「パスキーは明らかにシンプルです。サインインのために別のアカウントを確認する必要がなくなりました。気に入っています。繰り返しになりますが、パスキーを使うだけで、ユーザーネームとパスワードを簡単にインポートできましたし、手元の作業を中断してテキストメッセージやメールを確認する必要もなくなりました。」

_—フェーズ2 - 参加者7(38歳)、iPhone (Safari) _

パスキーのパフォーマンス評価(作成とサインイン)

参加者は一貫して、パスキーの作成プロセスは容易かつ単純であり、最小限の労力しか必要ないと述べています。さらに、パスキー管理のヒントが有用だったとも示していました。これは、生体認証手段の変更、削除、追加機能など、パスキーの制御機能に対する期待に応えるものであり、参加者はこれによってオンラインアカウントを確実に制御できることを確認したのです。

「最初の試行も速かったですが、2回目はさらに速かったです。というか、初回はとても速く、2回目は時間をほぼ必要としなかったので速過ぎたと言った方が正しいかもしれません。」

—フェーズ3 - 参加者8(23歳)、iPhone (Safari)

「『パスキーの方がより安全』です。なぜならパスキーは、私であることを確認しようとするからです。2FAは私であることを確認するのではなく、私が使っているデバイスであることを確認しているだけだと思います。」

—フェーズ3 - 参加者8(23歳)、iPhone (Safari)

両方の認証アプローチ(SMS OTPとパスキー)を使用してサインインプロセスを経験した参加者は、パスキーの方が大幅に容易で効率的であると感じました。しかし、生体認証を使ったデバイスのサインイン・エクスペリエンスとは異なり、パスキーを使用したサインインには追加タップが必要であると一部の参加者が気づいた点を考慮することが重要です。

展開戦略

一部のサービスプロバイダーは特定の事業部門にかかるコストを削減するために、最初にこのパターンから展開を開始することができます(「パスキーを使ったサインイン」も共に参照)。

エコシステム

- パスキーには、ユーザーのデ��バイス上で特定のハードウェアまたはソフトウェアサポートが必要になる場合があります。ユーザーがパスキーの使用に必要な互換性要件を認識していることを確認し、互換性のあるデバイスとブラウザに関するガイダンスを提供してください。

- ネイティブのモバイルアプリでは、パスキーを使用したサインインと長年利用されてきた生体認証によるサインイン・エクスペリエンスは異なります。パスキーを使用したサインインでは、追加のタップが必要です。

セキュリティ

- パスキーを使用すると、フィッシング可能なパスワードやワンタイムコードを入力する必要性がなくなるため、フィッシング詐欺や認証資格情報の窃盗リスクが軽減されます。

- DigitalBizでは問題が発生した場合、スムーズにメールのOTPに切り替えます。適切なフォールバックオプションを選択する際は、企業独自の安全目標と事業目標に一致する必要があります。独自の安全・業務ニーズに従って、UX計画を策定してください。本ガイドラインでは、同期パスキーを使用するFIDOに特有のUX概念に焦点を当て、 全体を通じて、さまざまな形式の身元確認とFIDO以外の認証例を記載しています。本ガイドラインは、身元確認やその他の非FIDO認証メカニズムに関するセキュリティガイドラインの規定を意図するものではありません。これらのセキュリティガイドラインは、各サービス事業者 (RP) に合わせて、独自の業務ニーズと安全方針を基に策定されるもの�だからです。